伪装

在收集到的样本中,有一类样本在代码中加入了许多正常字符串信息,在字符串信息中添加了许多图片链接,并且把WannaCry病毒加密后,放在了自己的资源文件下。这样即可以混淆病毒分析人员造成误导,同时也可以躲避杀软的查杀。下图展示了文件中的正常图片链接

当我们打开图片链接时,可以看到一副正常的图片。误导用户,让用户觉得没有什么恶意事情发生。

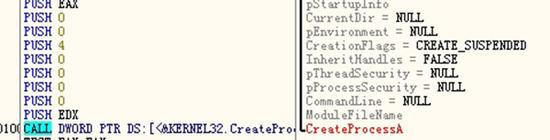

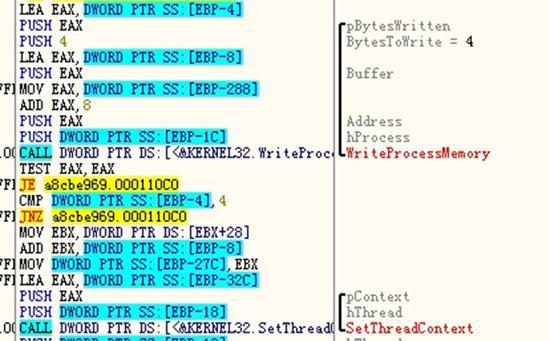

但实际上病毒已经开始运行,会通过启动傀儡进程notepad,进一步掩饰自己的恶意行为。

随后解密资源文件,并将资源文件写入到notepad进程中,这样就借助傀儡进程启动了恶意代码。

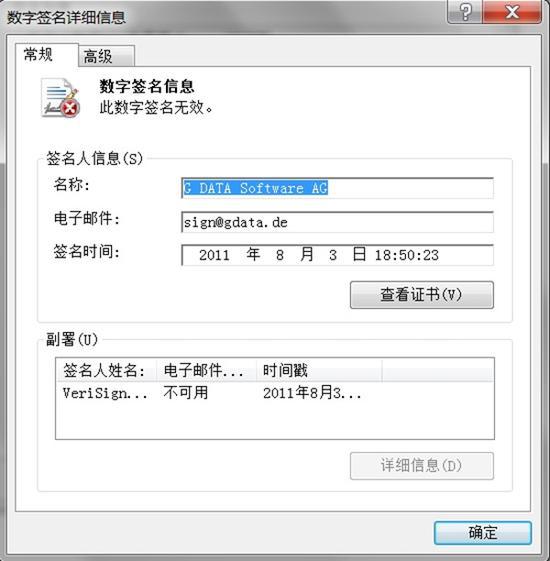

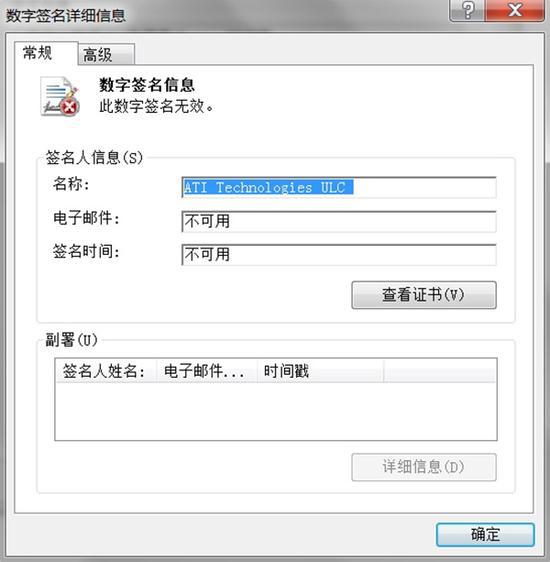

伪造签名

在分析14号的样本中,我们发现病毒作者开始对病毒文件加数字签名证书,用签名证书的的方式来逃避杀毒软件的查杀。但是签名证书并不是有效的,这也能够看出作者添加证书也许是临时起意,并没有事先准备好。

我们发现病毒作者对同一病毒文件进行了多次签名,尝试绕过杀软的方法。在腾讯反病毒实验室获取的情报当中,我们可以发现两次签名时间仅间隔9秒钟,并且样本的名字也只差1个字符。

反调试

病毒作者在更新的样本中,也增加了反调试手法:

1通过人为制造SEH异常,改变程序的执行流程

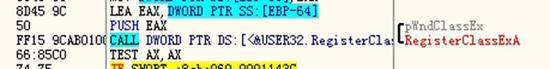

2注册窗口Class结构体,将函数执行流程隐藏在函数回调中。

总结

这次勒索病毒的作恶手法没有显著变化,只是这次与微软漏洞结合。针对勒索病毒已经找到了有效的防御方法,而且周一开始病毒传播已在减弱,用户只要掌握正确的方法就可以避免,广大网友不必太惊慌,关注腾讯反病毒实验室和腾讯电脑管家的研究和防御方案,也呼吁行业理性应对。我们也会继续追踪病毒演变。腾讯反病毒实验室会密切关注事态的进展,严阵以待,做好打持久战的准备,坚决遏制勒索病毒蔓延趋势。